Un seul Tor vous manque et tous les darknets sont dépeuplés...

Tor, le réseau maillé garantissant un « anonymat absolu », a été piraté par une équipe de chercheurs dirigée par Eric Filiol. Retour sur un bouleversement dans le monde des darknets.

Image : montage réalisé à partir de la page d’accueil du site torproject.org

Le réseau rêvé des dissents, hactivistes, journalistes et membres d’ONG, a récemment été balayé. Tor, routeur oignon pour les intimes, est piratable. C’est acté.

Il est maintenant temps pour tous ceux qui souhaitent échanger anonymement sur Internet de se trouver un nouvel Eden. Plus facile à dire qu’à faire.

Eric Filiol n’a pas eu Tor de le faire

L’annonce est faite peu de temps avant la Hack to Hack Conference 2011 de São Paulo : le réseau Tor a été piraté par une équipe de chercheurs dirigée par Eric Filiol.

Peu après, les motivations du professeur de l’Ecole Supérieure d’Informatique, Electronique, Automatique sont commentées par quelques geeks complotistes.

Le site Révolte Numérique évoque à ce propos une « opération publicitaire morbide », rien que ça !

Après démonstration (les courageux anglophones peuvent cliquer ici pour accéder à la soixantaine de slides), il est certain que Filiol ne bluffait pas.

Sa défense, relayée dans Programmez ! et le Journal du Net, est très claire : il n’a fait qu’agir en bon hacker et a vérifié la solidité d’un système réputé infaillible.

Dans un sens, cette révélation est une arme à double tranchant : elle permettra certainement à de nombreux activiste de ne pas se faire piéger par un hack de connexion, mais elle fournira aussi la marche à suivre à des pirates qui n’y auraient pas forcément pensé.

En suivant ses différentes interventions, l’attitude de Filiol est cohérente. S’il a pu décrypter la manière de pirater Tor, un autre avec des intentions malhonnêtes a peut-être aussi réussi cet exploit.

Il valait mieux dans ce cas publier la feuille de route.

Pirater Tor, comment est-ce possible ?

Revenons d’abord aux fondamentaux.

A l’origine, le réseau Tor (comprenez The Onion Router) était un projet du gouvernement américain qui désirait mettre en circulation un « outil d’espionnage ouvert ».

Par la suite, il est devenu une fondation dont l’objectif altruiste est tout simplement de fournir un dispositif de cryptage gratuit sur Internet à qui le souhaite.

Les participants les plus motivés peuvent mettre à disposition leur machine pour qu’elle devienne un des points de passage du réseau.

Rien de plus simple, il suffit de télécharger un code source et de respecter plus ou moins rigoureusement certaines règles de sécurité.

Evidemment, on peut utiliser Tor sans forcément que sa machine soit contributrice.

Dans ce cas, il suffit d’installer le programme Vidalia que l’on peut synchroniser avec certains plugins de navigateur comme le TorButton de Firefox.

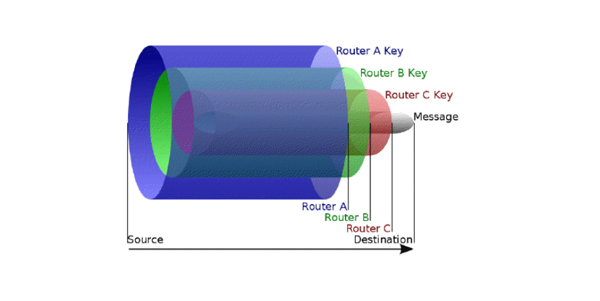

Une fois connectée sur le réseau Tor, les communications de la machine sont cryptées à chaque passage dans un « routeur oignon ».

Le chiffrement utilisé est l’Advanced Encryption Standard (AES), dont la réputation n’est plus à faire.

A chaque connexion au réseau, l’application Tor choisit aléatoirement trois routeurs par lesquels les communications seront cryptées.

Chaque nœud possède sa propre clé de chiffrement AES et correspond à une « pelure d’oignon ».

Le surchiffrement qui s'ensuit ralentit fortement les machines connectées, mais en contrepartie elles sont sensées être protégées.

Cette slide de la présentation d'Eric Filiol sera peut-être plus signifiante :

L'identification des nœuds du réseau

La première étape du piratage de Tor passe par l'identification des nœuds qui constituent le réseau.

Après analyse de la partie publique du code source et recoupement algorithmique, l'équipe de Filiol a identifié neuf serveurs et 9 000 adresses IP.

Les machines "cachées" par la fondation Tor sont en fait identifiables après examen du code fourni quand un utilisateur demande un "nœud protégé".

En enlevant les adresses IP dynamiques, l'équipe de chercheurs a estimé la totalité du réseau Tor à environ 5 000 adresses IP géolocalisées.

Parmi elles, il y a les mauvais élèves, ceux qui ont configuré leur sécurité à la va-vite, et qui représentent 30% du réseau total.

Ce sont vers eux que l'équipe de chercheurs s'est ensuite tournée.

Les contributeurs mal équipés transforment Tor en passoire

Des "cartes d'identité" de chaque machine ont été établies via fingerprinting.

Système d'exploitation utilisé, dispositifs de sécurité installés, tout a été passé à la moulinette.

Eric Filiol et ses chercheurs ont repéré beaucoup de machines qui transforment Tor en passoire.

Et c'est là que la réinitialisation du chemin des trois nœuds à chaque connexion a des effets redoutables !

Un chemin sûr une fois ne le sera pas forcément à la prochaine connexion à cause de la configuration des routeurs privés.

L'équipe de Filiol s'est placée dans la situation où les trois nœuds sont hébergés sur des machines faillibles pour tester les piratages en laboratoire.

Il a reproduit à la virgule près la configuration de trois ordinateurs "routeurs" installés en France.

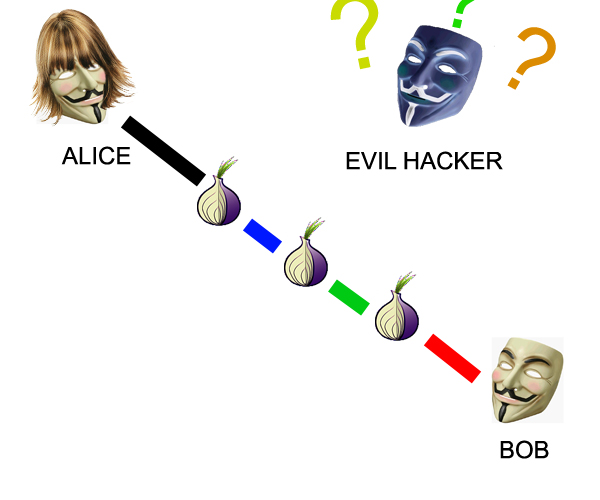

Alice et Bob piégés sans le savoir

Alice et Bob sont le couple modèle pour illustrer les différents modèles cryptologiques.

Ils veulent tout le temps s'échanger des messages sans que personne ne le sache, utilisent des clés tantôt publiques tantôt privées. Bref, ils bricolent !

Quand Alice se connecte à Tor pour échanger anonymement avec Bob, leurs communications sont cryptées avec trois clés distinctes de chiffrements AES.

Bob possède évidemment les clés pour décrypter le message d'Alice et un "censeur" extérieur est sensé se perdre grâce au cryptage suivant chacun des routeurs oignons.

Le schéma idéal ci-dessous le résume :

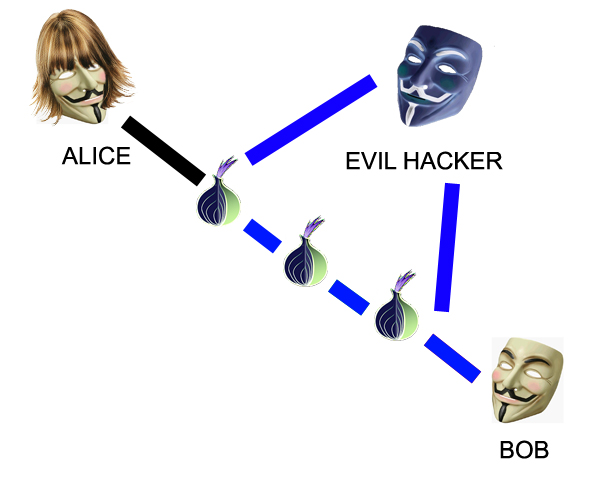

Mais après l'identification de l'ensemble des machines, on peut cibler les attaques.

Utiliser un virus classique qui se répand de machine en machine serait très vite repéré et se révélerait contre-productif pour un espion.

La ruse consiste à insuffler un malware ciblé pour chaque machine faible.

Il ne modifie le code source de la machine que sur la partie mémoire et peut être activé à des moments précis, ce qui rend son identification très difficile.

** En utilisant un réseau d'ordinateurs zombies** (ou botnet), un pirate peut potentiellement infecter à lui seul l'ensemble des machines mal sécurisées de Tor.

Après le récent démentèlement d'un botnet de 4 millions de machines, 5 000 adresses IP peuvent faire sourire de nombreux hackers !

En suivant l'exemple du botnet, l'équipe de Filiol a programmé les trois routeurs infectés à générer la même clé de chiffrement AES. Aucun vol, donc aucun signe d'alerte.

Alice et Bob ne se doutent de rien et continuent leurs échanges physiques, toujours cryptés, mais ils apparaissent en clair pour le hacker.

Ci-dessous le schéma associé :

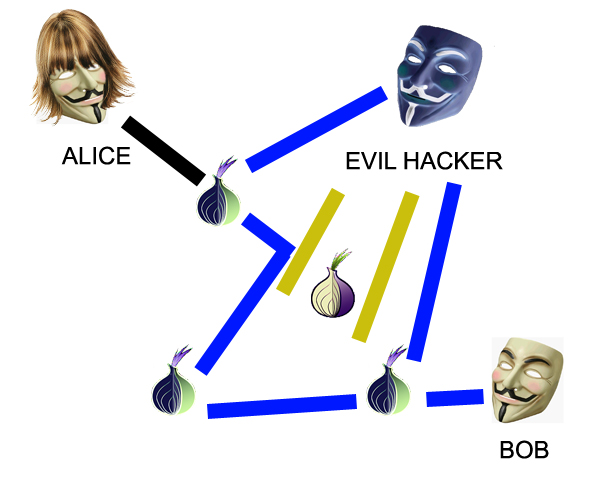

Autre piratage vérifié par les chercheurs : l'utilisation d'une boucle de congestion pour être certains de guider les communications vers les routeurs faillibles.

La méthode consiste à envoyer en boucle des requêtes vers le routeur sain pour le saturer juste ce qu'il faut, sans arriver au déni de service.

La communication d'Alice ne peut plus passer par ce chemin et doit se réorienter vers un routeur infecté.

Ci-dessous le schéma associé :

Plus aucun darknet fiable...

C'est le grand drame du piratage de Tor : aucun darknet, aucun "réseau à l'intérieur du réseau", ne peut rivaliser en réputation ou en fiabilité.

Il reste pour beaucoup l'option des Virtual Private Networks (VPN), le plus souvent payants, mais qui garantissent un certain niveau d'anonymat.

En revanche, ce choix revient à se rendre totalement dépendant de son fournisseur d'accès.

Il est clair que dans des pays comme l'Iran, l'utilisation de ces VPN peut vite montrer ses limites pour des dissidents.

Côté Darknet, une piste récente a été amenée par un article de 01Net. Meshnet n'en est encore qu'à ses balbutiements et on ne peut pas prévoir s'il pourra supplanter Tor.

Quant aux autres réseaux maillés, nous avons trouvé l'exemple assez éloquent de Guifi.net. D'abord enthousiaste, nous avons cliqué sur l'onglet "Participez" pour découvrir que beaucoup reste à faire...

Comments

Comment by Nono on 2011-12-07 13:50:12 +0100

Dans ton 3eme schéma, pourquoi le 'vilain méchant hacker', il n’écoute pas juste ce qu'il se passe sur le routeur infecté ?

Comment by Raphi on 2011-12-07 13:54:35 +0100

@Nono parce qu'il n'a pas forcément la certitude de contrôler le premier routeur par lequel passera l'information (et qui pourrait déboucher sur un message crypté). D'où l'obligation de contrôler les trois routeurs infectés à la fois et de bloquer par congestion les routeurs sains !

Comment by Olivier on 2011-12-08 12:29:10 +0100

C'est de toi ces jolies infographies ? Hihihi

Parce que c'est très mignon tu sais... <3

Comment by Raphi on 2011-12-08 15:10:44 +0100

Eh eh ouaip, faites main !

Comment by corrector on 2012-02-03 13:33:56 +0100

"Rien de plus simple, il suffit de télécharger un code source"

lol

Comment by corrector on 2012-02-03 14:37:27 +0100

En suivant l'exemple du botnet, l'équipe de Filiol a programmé les trois routeurs infectés à générer la même clé de chiffrement AES.

Je ne comprends pas : pourquoi la même clef?

Aucun vol, donc aucun signe d'alerte.

3 fois la même clef, c'est très facile à détecter par Alice ou Bob.

Mais peu importe, on voit bien l'idée. Si tous les intermédiaires sont compromis, il n'y a plus d'anonymat qui tienne.

La question est de savoir si on peut réellement compromettre de nombreux intermédiaires.

C'est une bonne question. Je pense que c'est une bonne chose de poser ce problème.

Comment by corrector on 2012-02-03 15:04:47 +0100

Que dit Filiol?

The environment (O.S, user, network architecture...) is THE significant dimension.

Woaaa.... c'est du lourd.

Bon, on peut trouver cette idée facilement sur le Web : http://www.techsupportalert.com/content/encryption-not-enough.htm

"Keeping digital data private takes more than just encrypting the data."

To break a system means actually and quickly accessing the plaintext whatever may be the method.

Non, pas du tout; obtenir une information secrète quelconque est normalement considéré comme "break the system".

Here we considered strong cryptosystems (AES, TrueCrypt,

GPG/PGP...).

Marrant, dans l'interview il explique que ça ne vaut rien...

If the window of time is very limited, this can be seen as an internal error or wrong password used.

Quoi?

performs innocenty looking actions

QUOI???

Do not want to take part to or feed a stupid, useless buzz.

Surtout pas!

Relies on weak protocols (TCP).

Hein???

everyone is free to set up his OR (just imagine the same in a company!).

Et alors?

Remote security auditing of public ORs and of hidden relay bridges.

à préciser

The difference is explained by ORs using DHCP.

Quoi?

e.g. Leak of secret secret due to bad security configuration (port 443).

Plait-il?

Using encryption is focusing attention. In this respect, the TOR

network is a mistake in itself (as are COMSEC only based solution).

lol

TCP is a security nightmare!

lol

Comment by corrector on 2012-02-03 15:21:14 +0100

Le passé de Filiol n'est pas le sujet.

OK, peu importe les bêtises que Filiol a dit ou non par le passé : tout message doit être traité avec scepticisme.

Toute affirmation doit être justifiée, d'où qu'elle vienne.

Même la personne n'a jamais été prise en train de raconter n'importe quoi.

Comment by corrector on 2012-02-03 16:07:35 +0100

Il faut donc que je répète :

On ne sait même pas quels antivirus Filiol a testé!

Les antivirus

Les antivirus

Les antivirus

Comment by Karla on 2012-02-04 13:55:39 +0100

Tout ça, c'est du pipeau et de la pub pour Filiol, qui n'a jamais exposé ses soi-disantes trouvailles dans un Full disclosure. On attendait justement le White Paper qu'il devait pondre en novembre 2011... il n'est jamais arrivé. Belle désinformation, sans sources autres que des graphiques pour moins de 12 ans.

Comment by corrector on 2012-02-04 15:19:50 +0100

Est-ce que Bob est un service caché?

Comment by corrector on 2012-02-04 19:23:31 +0100

"Peu après, les motivations du professeur de l’Ecole Supérieure d’Informatique, Electronique, Automatique sont commentées par quelques geeks complotistes."

https://blog.torproject.org/blog/new-tor-browser-bundles-8#comment-12156

What are we going to do about it? I mailed Eric and he refused to tell me any details. That's not a very friendly approach. Then he trumps up vague claims to the press while still not telling us anything.

http://archives.seul.org/tor/talk/Oct-2011/msg00179.html

andrew :

There isn't much to say here. Eric has refused to talk to us in any responsible manner. This article is full of hyperbole, but short on facts. We are in the dark as much as everyone else.

http://archives.seul.org/tor/talk/Oct-2011/msg00183.html

Roger Dingledine :

More broadly, this just looks like another case of a guy who wants to get publicity and have everybody think he's amazing, and the best way he knows how to do that is to wait until the last possible moment before anybody can learn what his claims are.

Ce n'est pas un "geek complotiste" quelconque qui le dit, c'est Roger Dingledine!

Comment by corrector on 2012-02-04 19:46:38 +0100

Il y a une modération?

C'est nouveau?

Comment by corrector on 2012-02-04 19:49:05 +0100

Bon, apparemment il n'y a plus de pré-modération!

http://cvo-lab.blogspot.com/2011/11/tor-attack-technical-details.html

"The malware part (installing the dynamic cryptographic trapdoor) is not public. The malware also embeds a few structures to contribute to forcing 3-route nodes (refer to the paper)."

Puisqu'il est question de "malware", la moindre des choses serait de savoir si les antivirus le détectent (je pense à ceux qui font de l'analyse comportementale).

Comment by Raphi on 2012-02-04 21:17:04 +0100

On s'est très vite rendus compte hier que des commentaires argumentés et posés (type sebsauvage et acculard) étaient noyés par des allégations pas forcément ultra respectueuses et pas forcément constructives dans le débat contradictoire.

Nous en avons déduit qu'il y avait un problème, et qu'adopter une charte serait préférable.

J'en prends une part de responsabilité, je me suis aussi laissé emporter, mais au moins avec ça je devrais moins me prendre la tête.

Tu remarqueras que tout ce qui a été posté aujourd'hui a été conservé, justement parce que ce sont des commentaires argumentés et posés.

Ce que je préfère amplement.

Comment by Raphi on 2012-02-04 21:20:27 +0100

C'est ce que dit Filiol dans l'autre sens (malheureusement, je crois que l'article de Programmez est pour la partie Abonnés, donc tu ne pourrais le voir qu'en te dégotant la version papier) : il dit avoir prévenu l'équipe de Tor des faiblesses qu'il avaient découvertes et que c'est resté lettre morte.

Merci pour l'info en tous les cas.

Comment by Raphi on 2012-02-04 21:21:31 +0100

J'avais mal saisi le sens de "modération", sorry.

Comment by corrector on 2012-02-05 21:43:03 +0100

"des commentaires argumentés et posés (...) étaient noyés par des allégations pas forcément ultra respectueuses et pas forcément constructives dans le débat contradictoire."

C'est exactement ce que je reproche à Filiol :

- il aborde une question qui me semble sérieuse : les vulnérabilités potentielles ou réelles des machines qui hébergent des relais Tor;

- mais comme c'est noyé dans plein de considérations qui n'ont aucun rapport avec le sujet (ex. le fait que les méthodes chiffrement n'ont pas de preuve mathématique de solidité, la stéganographie c'est mieux), on voit difficilement où il veut en venir.

L'attitude de Filiol engendre des réactions négatives.

Voilà quelques extraits de la réaction "argumentée et posée" de sebsauvage http://sebsauvage.net/rhaa/index.php?2011/12/19/11/57/18-tor-est-casse-vraiment :

"Bullshit."

"Ça suffit, la théorie du complot. Il n'a pas un seul argument pour étayer sa théorie."

"Il a trop regardé "Complots" et "Die hard 4""

"Bullshit."

"Hein ?"

"C'est pas un peu l'hôpital qui se fout de la charité ?"

"...ou commenter pisser à la raie de tous les spécialistes en crypto du monde. Message: Votre travail, vos publications, c'est de la merde. En revanche, écoutez-moi !"

(Et je suis 100 % d'accord avec tous ces commentaires de sebsauvage.)

Le ton me semble sensiblement le même que celui de mes commentaires.

Ce type est méprisant, arrogant, cassant, se fout de tous les spécialistes du monde, mélange tout et n'importe quoi (crypto/stégano, surf/messagerie) dans une infâme salade : il justifie la mauvaise réputation (et c'est une litote) qu'il avait déjà.

J'ai l'impression que tu ne réalises à quel point son attitude n'est pas correcte et n'est pas acceptable, ni par la communauté universitaire (dont il fait parti, même s'il la trouve stupide), ni par la communauté de la sécurité informatique, ni par aucune communauté de chercheurs.

Quelles que soient ses motivations profondes, Filiol créé du doute sur Tor, de l'incertitude pour les utilisateurs de Tor, de la peur éventuellement.

Par ailleurs ne propose ni remplacement à Tor, ni même le début de l’embryon d'une idée pour remplacer Tor. Rien de ce que mentionne n'est un remplacement pour Tor. Pareil pour TCP, on ne sait pas ce qu'il suggère à la place.

Comment peut-on accepter une telle attitude?

Comment by corrector on 2012-02-05 21:48:28 +0100

Pourquoi est-ce que Bob a un masque sur les schémas?

Comment by Raphi on 2012-02-06 09:12:45 +0100

Plusieurs choses.

D'abord, la plupart des propos que tu cites de sebsauvage sont extraits de l'article de son blog. Il est libre de sa ligne éditoriale, et je ne critiquerai jamais un vocable employé sur une autre plateforme que la nôtre.

Ce qui m'a énervé au départ, c'était le fait que, consciemment ou non, tu décrédibilisais ce que j'avais écrit (pas le propos, mais moi personnellement) après plusieurs heures de recherche et de recoupement. Cela, sebsauvage ne l'a pas fait, même s'il a certainement ressenti le même type de colère que toi.

J'ai appris ce hack d'une manière anecdotique, et cela m'a paru surprenant que l'on en parle pas plus. J'ai voulu modestement apporter ma pierre à l'édifice en essayant de clarifier au possible la méthodologie employée.

Je conçois sans problème que ma définition de Tor ait pu te paraître simpliste, mais mon objectif n'était pas d'écrire quelque chose d'ultra technique uniquement compris par des techniciens ou experts très pointus. Mon objectif était plutôt de détailler la méthodo employée.

A savoir cartographie complète du réseau, repérage des points faibles, tests en laboratoires sur des machines clones de trois points faibles avérés, vérification du hack, hypothèse de la redirection par ingestion de messages d'abord envoyés vers des machines imprenables vers des machines faibles, tests en laboratoires, vérification de l' hypothèse.

Mon parti pris n'était pas de supposer quelles étaient les motivations de Filiol, s'il y avait le moindre lien à faire avec son passé militaire etc. Je ne voulais pas non plus commencer à disserter sur qui avait prévenu qui en premier : Filiol dit qu'il a alerté l'équipe de Tor qui ne lui a jamais répondu, l'autre dit l'inverse, donc la vérité est impossible à vérifier.

Je préférais donc me concentrer sur la méthodologie, en étant honnête (je n'ai pas travesti la vérité), en offrant des sources recoupables par n'importe qui (les liens vers la présentation, notamment) et en citant le contradictoire (des articles surtout publiés avant la présentation de Filiol à Saõ Paulo).

Peut-être ai-je trop vite interprété tes commentaires, mais je me suis plus senti attaqué personnellement en tant qu'auteur alors que tu voulais peut-être plus t'adresser à Filiol. Passons.

Je suis arrivé à la même conclusion que toi à la fin de mon article : ok, Tor peut apparemment être piraté, mais qu'est-ce qui peut le remplacer ? J'ai voulu demander directement à Filiol.

Il m'a répondu une dizaine de jours après mon mail pour me dire qu'il était d'accord pour répondre à mes questions. Il m'a exposé ensuite qu'il était fervent partisan de la stéganographie dans son interview, ce qui a déclenché l'ire de sebsauvage.

J'ai lu le billet de sebsauvage, vraisemblablement très en colère, et j'ai pensé qu'il serait intéressant de le développer. L'objectif, encore une fois, n'était pas de dire qui avait raison ou tort, mais de pouvoir offrir une tribune à un avis contradictoire en discutant.

Seb a répondu par l'affirmative avec toute la sympathie qui le caractérise.

Cela a été utile aussi bien pour nous en tant que blog pluraliste que pour sebsauvage, qui s'est rendu compte qu'il avait interprété un peu trop vite certaines slides.

Pour terminer, je ne juge pas l'attitude d'Eric Filiol, ni celle des autres. J'ai simplement exposé des faits et laissé des opinions contradictoires s'exprimer. Après, chacun est libre de se faire son opinion.

Comment by Raphi on 2012-02-06 09:14:41 +0100

Je pars du principe que Bob cherche autant en tan que source du message à protéger son anonymat qu'Alice.

Ce parti pris n'est certes pas absolu, mais je le trouve plus clair. Je souligne au passage que dans beaucoup d'illustrations de cryptographie Alice et Bob se représentés "anonynement". Un exemple sur Wikipedia.

Comment by corrector on 2012-02-06 17:14:29 +0100

Oui, mais si Alice se connecte à Bob en utilisant Tor, Alice est anonyme pour Bob alors que Bob n'est pas anonyme pour Alice : Alice connait bien le nom de domaine et l'IP de Bob. Il n'y a pas de véritable symétrie dans ce cas.

Sur le schéma ils portent tous deux des masques, d'où ma question.

(Si Bob est un service caché, c'est une autre histoire bien sûr.)

Comment by Raphi on 2012-02-06 17:19:20 +0100

Mais on est d'accord que l'observateur extérieur (autre qu'Alice et Bob) n'a pas idée de qui est qui ?

Comment by corrector on 2012-02-06 17:47:02 +0100

A savoir cartographie complète du réseau,

Parlons-en justement : d'après cette page https://metrics.torproject.org/network.html?graph=networksize&start=2011-06-01&end=2012-01-01&dpi=72#networksize

on voit que le nombre de bridge est toujours supérieur à 500; Filiol en trouve 180, et en fait tout un plat. En combien de temps les a t-il énuméré? Par définition n'importe qui doit pouvoir trouver quelques adresses IP de bridges (sinon persone ne peut s'en servir). Mais il doit être difficile d'en récupérer beaucoup en peu de temps.

Au pire, une énumération complète des bridge permet de bloquer l'accès à Tor en bloquant ces IP en bordure, mais c'est tout; donc d'empêcher les utilisateurs d'accéder à Tor, mais pas de savoir ce que les utilisateurs font sur Tor!

Si Filiol n'a réussi pas à avoir la moitier des bridges, cela montre qu'il n'est pas si évident que ça de les obtenir, donc contrairement à ce qu'il prétend cela valide plutôt la solidité de la conception du système.

Pour le nombre de relais, on voit sur cette page qu'il est très légèrement au dessus de 2500. C'est très loin des valeurs indiquées par Filiol, donc on peut se demander de quoi il parle.

En plus il faut bien comprendre que la liste des relais qui ne sont pas des bridge n'est ni secrête ni même cachée : c'est une information publique, par conception; p.ex. la liste est ici : http://dannenberg.ccc.de/tor/server/all

Déjà à cette première étape de "cartographie complète du réseau" le résultat de l'analyse de Filiol louche.

Ensuite il y a les plateformes : j'ai lu sur certaines pages qui relataient les travaux de Filiol qu'il y avait 50 % de relais sous Windows, ailleurs 1/3. Sur le graphe on voit que c'est plus proche de 1/5 : https://metrics.torproject.org/network.html?graph=networksize&start=2011-06-01&end=2012-01-01&dpi=72#platforms

Si 100 % des Windows étaient vulnérables, ce qui quand même surprenant (rien qu'en vertue du fait que par défaut le pare-feu de Windows bloque toutes les "connexions" entrantes), cela ferait 1/5 du réseau vulnérable, pas 1/3 comme je l'ai lu.

Enfin, je lis à divers endroits qu'il s'agirait d'une faille "escalade de privilège". Donc strictement sans intérêt pour attaquer un relais!

Tout cela est très étrange.

Comment by Raphi on 2012-02-06 17:53:16 +0100

Attention aux dates : la première démonstration de Filiol date de fin octobre 2011, quand le nombre de machines peut se rapprocher des 1/3 (je ne m'avancerai pas, le graphe ne remonte pas assez loin)...

Comment by Raphi on 2012-02-06 17:54:46 +0100

Mais il y a eu malgré tout une sacrée hausse début 2012.

Comment by corrector on 2012-02-06 18:12:36 +0100

https://metrics.torproject.org/network.html?graph=platforms&start=2011-10-01&end=2011-10-31&dpi=72#platforms

Fin octobre : à peine plus 500 Windows

https://metrics.torproject.org/networksize.png?start=2011-10-01&dpi=150&end=2011-10-31

sur au moins 2300.

500/2300 < 1/4

Comment by corrector on 2012-02-06 18:41:51 +0100

Mais on est d'accord que l'observateur extérieur (autre qu'Alice et Bob) n'a pas idée de qui est qui ?

Tout dépend de ce qu'il observe :

- s'il observe uniquement les données échangées entre 2 relais : en principe, il ne peut rien apprendre

- s'il observe en même temps les communications du relais d'entrée et du relais de sortie (par exemple, le FAI a mis ces 2 relais sur écoute) : il peut découvrir qu'Alice communique avec Bob.

Un réseau de surveillance global qui peut espionner toutes les connexions verrait à travers Tor sans trop de difficultés.

Comment by corrector on 2012-02-06 18:43:46 +0100

Mon commentaire de 18:12 est "en attente de modération", mais celui de 18:41 est déjà passé.

Il y a un truc?

Comment by Nono on 2012-02-06 19:00:26 +0100

Excuse nous de faire autre chose de nos journées aussi ...

Comment by corrector on 2012-02-06 19:24:48 +0100

Ce n'est pas le problème : pourquoi certains messages sont acceptés en moins d'une minute quand d'autre ne le sont pas après une demi-heure?

C'est là mon interrogation, pas sur le fait qu'il y ait un délai.

Comment by Raphi on 2012-02-06 20:39:49 +0100

Je faisais plus référence au nombre de machines windows/nombre de machines Linux (près de 500/près de 1750) que du nombre de bridges/nombre de relays.

C'est précisé dans la méthodo : l'équipe retient d'office les "machines publiques" (celle que tu as citées) et arrive à deviner les autres parce que le code est mal implémenté (si je me rappelle bien ce que j'ai lu dans Programmez ! notamment).

Mais je ne suis pas assez expert pour m'être penché dessus pour constater la qualité d'implémentation.

Comment by Nono on 2012-02-07 08:08:58 +0100

ainsi va la vie. cela dit, on ne te dois rien, et ne pas voir un message arrive à tout le monde.

Comment by corrector on 2012-02-07 08:15:58 +0100

Je faisais plus référence au nombre de machines windows/nombre de machines Linux

Moi aussi je parle du nombre de machine Windows.

(près de 500/près de 1750)

Donc il y a moins d'un quart de Windows, pas un tiers ni une moitié comme j'ai pu lire.

que du nombre de bridges/nombre de relays.

dont je n'ai pas parlé.

C'est précisé dans la méthodo : l'équipe retient d'office les "machines publiques" (celle que tu as citées) et arrive à deviner les autres parce que le code est mal implémenté

Admettons; cela avance à quoi de trouver certains relais cachés?

Comment by Raphi on 2012-02-07 08:24:38 +0100

Autre détail qui a son importance dans la page que tu cites : les adresses dynamiques sont-elles aussi considérées ? Ce n'est pas précisé et ça peut en partie expliquer pourquoi les chiffres ne collent pas.

Pour rappel : 9 000 machines (avec adresses dynamiques) 5 000 en ne considérant que les adresses statiques (sources ; Programmez !).

Connaître les relais cachés permet de compléter la cartographie du réseau : c'est essentiel pour appuyer la démonstration d'un hack global.

Comment by corrector on 2012-02-07 08:31:16 +0100

A savoir cartographie complète du réseau, repérage des points faibles, tests en laboratoires sur des machines clones de trois points faibles avérés, vérification du hack, (...)

On commence donc par la "cartographie complète du réseau", et après on regarde qu'on est capable de hacker les relais.

Là je ne comprends pas l'ordre choisi : si on pense être capable de prendre le contrôle d'une proportion significative des relais non cachés (mettons 1/4), pourquoi perdre son temps à cartographie les relais cachés?

Il suffirait de prendre le contrôle de relais non cachés, de récupérer les adresses des pairs qu'ils utilisent, de les ajouter à la carte du réseau. C'est comme un virus.

Cela permettrait de trouver les relais cachés bien plus vite!

Comment by Raphi on 2012-02-07 08:36:36 +0100

On pourrait toujours arguer qu'il manque des machines dans la cartographie, même si les "sauts de puce" peuvent être efficaces.

Comment by corrector on 2012-02-07 08:43:23 +0100

Les machines sous Windows sont souvent des PC au sens premier : un ordi avec quelqu'un devant.

Souvent c'est quelqu'un qui a un accès Internet de particulier avec une seule IP, et donc une NAPT-box.

Pour utiliser Tor, il a donc créé une redirection de port. S'il a juste créé les redirections pour les ports utilisés par Tor, alors seul Tor est accessible.

Dans ce cas, même si le pare-feu de Windows est désactivé complètement (il est activé par défaut, le désactiver provoque un avertissement de sécurité sous Windows Vista), même si aucun autre pare-feu n'est activé, la NAPT-box va empêcher les connexions vers le PC Windows.

Je pense que ça doit être une situation très courante.

Autre éventualité : le PC est en redirection pour tous les ports et tous les protocoles. Dans ce cas, tout dépend du pare-feu et des services Windows activés, des mise à jour appliquées, etc.

Comment by corrector on 2012-02-07 08:45:13 +0100

Edit by Nono

ainsi va la vie.

Autrement dit tu n'en sais rien, et tu tenais à le dire.

Non, c'est ton problème et j'en ai rien a foutre (nuance)

cela dit, on ne te dois rien,

Oui, ça a déjà été dit - par moi.

C'est dit par moi, car tu me fais clairement chié avec tes commentaires

et ne pas voir un message arrive à tout le monde.

Surtout quand il contient un lien : http://blog.m0le.net/

si tu n'aime pas, ne vient pas

Comment by corrector on 2012-02-07 08:51:49 +0100

En fait non, mes messages apparaissent immédiatement.

À ni rien comprendre.

Comment by Raphi on 2012-02-07 08:59:13 +0100

Attention à ne pas manquer de respect à un contributeur du blog en particulier et à toute autre personne en général.

Merci.

Comment by corrector on 2012-02-08 20:20:50 +0100

Déjà, pourquoi éditer mon message au lieu d'y répondre normalement? Le procédé est limite. Je n'ai pas autorisé qu'on modifie mes messages.

Non, c'est ton problème et j'en ai rien a foutre (nuance)

Non, ce n'est pas un problème, c'est une QUESTION que je pose. Et tu y réponds en disant "on ne te dois rien", ce qui est sans rapport avec mon message. Je demande pourquoi certains messages apparaissent tout de suite et pas d'autres, ce qui est curieux. Tu réponds en m'agressant alors que je ne t'ai rien fait.

C'est dit par moi, car tu me fais clairement chié avec tes commentaires

Pourquoi ce déferlement d'aggréssivité?

Tu as passé une mauvaise journée?

Tu as lu le message de Raphi? Il dit : "Attention à ne pas manquer de respect à un contributeur du blog en particulier et à toute autre personne en général."

si tu n'aime pas, ne vient pas

Tu sais que si tu ne veux pas, tu n'es pas obligé de répondre à mes messages?

Comment by Annonymous on 2014-01-28 01:14:43 +0100

Vous êtes trop faible !!

Comment by Raphi on 2014-01-28 13:01:10 +0100

Vous êtes trop vague 🙂 !!